sábado, 7 de diciembre de 2019

sábado, 3 de junio de 2017

Phishing: Saber es proteger.

Hoy me llego, por un grupo de WhatsApp ,este video que realizó alguna persona que demuestra uno de los problemas mas frecuentes que afectan la seguridad informática: PHISHING. Aunque el locutor no utiliza términos informáticos correctamente, se entiende perfectamente lo que muestra y explica.

El termino Phishing es utilizado para referirse a uno de los métodos mas utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la victima.

El estafador, conocido como phisher, se vale de técnicas de ingeniería social, haciéndose pasar por una persona o empresa de confianza en una aparente comunicación oficial electrónica, por lo general un correo electrónico, o algún sistema de mensajería instantánea, redes sociales SMS/MMS, a través de un malware o incluso utilizando también llamadas telefónicas.

El Phishing generalmente está asociado con la capacidad de duplicar una página web para hacer creer al visitante que se encuentra en el sitio web original, en lugar del falso. El engaño suele llevarse a cabo a través de correo electrónico y, a menudo estos correos contienen enlaces a un sitio web falso con una apariencia casi idéntica a un sitio legítimo. Una vez en el sitio falso, los usuarios incautos son engañados para que ingresen sus datos confidenciales, lo que le proporciona a los delincuentes un amplio margen para realizar estafas y fraudes con la información obtenida.

Distinguir un mensaje de phishing de otro legítimo puede no resultar fácil para un usuario que haya recibido un correo de tales características, especialmente cuando es efectivamente cliente de la entidad financiera de la que supuestamente proviene el mensaje.

- El campo De: del mensaje muestra una dirección de la compañía en cuestión. No obstante, es sencillo para el estafador modificar la dirección de origen que se muestra en cualquier cliente de correo.

- El mensaje de correo electrónico presenta logotipos o imágenes que han sido recogidas del sitio web real al que el mensaje fraudulento hace referencia.

- El enlace que se muestra parece apuntar al sitio web original de la compañía, pero en realidad lleva a una página web fraudulenta, en la que se solicitarán datos de usuarios, contraseñas, etc.

- Normalmente estos mensajes de correo electrónico presentan errores gramaticales o palabras cambiadas, que no son usuales en las comunicaciones de la entidad por la que se están intentando hacer pasar.

Consejos para protegerse del phishing:

- La regla de oro, nunca le entregue sus datos por correo electrónico. Las empresas y bancos jamás le solicitaran sus datos financieros o de sus tarjetas de crédito por correo.

- Si duda de la veracidad del correo electrónico, jamás haga clic en un link incluido en el mismo.

- Si aún desea ingresar, no haga clic en el enlace. Escriba la dirección en la barra de su navegador.

- Si aún duda de su veracidad, llame o concurra a su banco y verifique los hechos.

- Si recibe un email de este tipo de phishing, ignórelo y jamás lo responda.

- Compruebe que la página web en la que ha entrado es una dirección segura ha de empezar con https:// y un pequeño candado cerrado debe aparecer en la barra de estado de nuestro navegador.

- Cerciórese de siempre escribir correctamente la dirección del sitio web que desea visitar ya que existen cientos de intentos de engaños de las páginas más populares con solo una o dos letras de diferencia.

- Si sospecha que fue víctima del Phishing, cambie inmediatamente todas sus contraseñas y póngase en contacto con la empresa o entidad financiera para informarles.

- La mejor manera de protegerse del phishing es entender la manera de actuar de los proveedores de servicios financieros y otras entidades susceptibles de recibir este tipo de ataques.

Todos los usuarios del correo electrónico corren el riesgo de ser víctimas de estos intentos de ataques. Cualquier dirección pública en Internet (que haya sido utilizada en foros, grupos de noticias o en algún sitio web) será más susceptible de ser víctima de un ataque debido a los spiders que rastrean la red en busca de direcciones válidas de correo electrónico. Éste es el motivo de que exista este tipo de malware. Es realmente barato el realizar un ataque de este tipo y los beneficios obtenidos son cuantiosos con tan sólo un pequeñísimo porcentaje de éxito.

Fuente: https://www.infospyware.com/articulos/que-es-el-phishing/

jueves, 25 de mayo de 2017

Agenda Junio 2017 de Eventos de Informática, TIC y/o Educación

Agenda Junio 2017

Eventos de Informática, TIC y/o Educación

3

y 4 Andsec Security Conference

5

Richard Stallman – Por una sociedad digital libre.

8

II

Jornada de Neurociencias, Tecnologías y Educación

9

Richard Stallman – Copyright vs Comunidad en

la Era de las Redes Informáticas

13

al 15 Semana de la computacion UBA Exactas

15

ACCESIBILIDAD

DIGITAL, Barreras y Herramientas

22

y 23 XII Congreso de

Tecnología en Educación y Educación en Tecnología

22

al 24 Nerdear.LA 2017

29

.NET Conf AR v2017

29

y 30 Congreso

de Innovación, Pensamiento y Educación

29

y 30 Erlang & Elixir Factory

29

Junio al 1 Julio ExpoInternet Latinoamérica

http://expointernetla.com/30 Junio al 1 Julio "Acercar la Ciencia al Docente" XVI Jornadas Docentes 2017

http://grupoqda.org.ar/jornadas/xvi-jornadas-docentes-2017/

Si alguien tienen información de otros eventos puede escribirme para poder agregarlo.

lunes, 18 de julio de 2016

Software Libre en Educación

Software Libre en Educación

Experiencias sobre la implementación de Software Libre en la materia Seminario

de la Tecnicatura en Informática Aplicada en UTN - INSPT

Matías E. García

Universidad Tecnológica Nacional

Instituto Nacional Superior del Profesorado Técnico

Ciudad Autónoma de Buenos Aires, Argentina

matias@profmatiasgarcia.com.ar

www.profmatiasgarcia.com.ar

Abstract — Aunque la presencia del Software Libre en las instituciones educativas de todos los niveles va ganando progresivamente terreno en todo el mundo, la realidad es que su presencia no ha sido tan mayoritaria como ha ocurrido en otros sectores. Las características principales del Software Libre, como los principios de libertad, compartición y cooperación, son determinantes para la producción colectiva del saber que es una de las metas que persigue la educación. Con el afán de promover su utilización, en este artículo se comentarán las experiencias realizadas con los estudiantes desde el año 2011 a la actualidad, las desventajas o inconvenientes que se fueron descubriendo con los diferentes cursos y los logros que se han obtenido.

Palabras Claves: Software Libre; GNU Linux; Educación.

I. Introducción

El Software Libre es aquel que, una vez obtenido, permite ser usado, copiado, estudiado, modificado y redistribuido libremente. Está disponible gratuitamente desde los repositorios de las diferentes distribuciones de GNU Linux o en Internet, o a un precio razonablemente económico, conservando su carácter de libre [1]. Todo programa informático está compuesto, en parte, por secuencias de instrucciones, denominadas código fuente, que el equipo computacional (PC, smartphone, sistema embebido...) puede procesar. Es casi imposible realizar cambios en el programa sin acceso al código fuente ni observar cómo ha sido diseñado o qué realiza realmente: sólo puede ejecutarse. Se entiende que el software es libre si garantiza las siguientes cuatro libertades: libertad de ejecutar el programa con cualquier propósito (privado, educativo, público, comercial, etc.); libertad de estudiar y modificar el programa (para lo cual es necesario poder acceder al código fuente); libertad de copiar y distribuir el programa; y libertad de mejorar dicho programa y hacer públicas las mejoras, de forma que se beneficie toda la comunidad [1].

Por otro lado, el software privativo hace referencia al distribuido bajo una licencia restrictiva, que no garantiza estas cuatro libertades citadas, pudiendo ser pago o gratuito, muchas veces con limitaciones de utilización. La normativa de propiedad intelectual reserva la mayoría de los derechos de modificación, duplicación y redistribución para el titular de los derechos de propiedad intelectual, mientras que, como se ha mencionado, el dispuesto bajo una licencia de Software Libre elimina específicamente la mayoría de estos derechos reservados.

Lo que diferencia al Software Libre del privativo no son cuestiones técnicas ni económicas, sino éticas, sociales y políticas. El uso de software privativo crea una dependencia que a la corta o a la larga genera un problema social. Es un sometimiento. El Software Libre permite desarrollar la sociedad porque se comparte entre todos. Por otro lado, el privativo es un ataque a la solidaridad social porque no permite compartir. El software privativo exige una fe ciega, porque al no poder ver el código se debe confiar en el programa, que puede tener errores, intencionales o no, y uno no los puede verificar ni corregir [2].

En esta Sociedad del Conocimiento [3], el software es el gran intermediario entre la información y la inteligencia humana, como explica Mas i Hernàndez [4]. De la misma manera que nos preocupa la libertad para poder acceder a la información y si existe censura, nos debe preocupar con igual intensidad quién controla este intermediario y qué garantías tenemos de su transparencia y fiabilidad.

Las instituciones educativas cumplen con una función pública para la sociedad. Este es un motivo determinante para respetar e impulsar los estándares abiertos: No hacerlo supone favorecer a un determinado fabricante y a sus clientes. Además, las instituciones deben garantizar la privacidad de los datos de los particulares. Sin acceso al código fuente, es imposible saber qué hace una aplicación con estos datos y cómo son tratados. El Software Libre ofrece una transparencia total y permite realizar auditorías de seguridad sobre el software.

En cambio, los formatos propietarios son creados por las empresas y éstas, generalmente, no los hacen públicos, de manera que sólo dichas empresas saben cómo tratarlos. El problema surge cuando el uso de uno de estos formatos propietarios se extiende mucho y acaba convirtiéndose en un estándar de facto. Esto perjudica a la perennidad de los datos y afecta a la libertad del ciudadano para escoger su software. Es indispensable que la utilización y el mantenimiento del software no dependan de la buena voluntad de los fabricantes ni de las condiciones monopolísticas impuestas por éstos. Utilizar software propietario deja al usuario absolutamente en las manos de las empresas que los fabrican [5].

Por otra parte, si las instituciones educativas no utilizan estándares y formatos abiertos en el dictado de sus cursos, los estudiantes se pueden ver obligados a comprar productos de software a empresas que se verían beneficiadas de una situación de monopolio. Si un estudiante no quiere o no puede pagar este software, no podría realizar las actividades solicitados por el docente, lo cual constituye una discriminación flagrante. Peor aun, si el estudiante consiguiera el software de una forma ilegal o el docente le ofreciera una copia del mismo, aquí se incurriría en un delito. No se puede forzar a los estudiantes a adquirir software de una determinada empresa para estudiar o realizar las actividades, existiendo alternativas libres.

Es más, hay que ser consciente de que la utilización de software privativo en el ámbito educativo fuerza a los miembros de la comunidad educativa, sobre todo a los estudiantes, a utilizar el mismo tipo de software en su casa y/o en el ámbito laboral.

En definitiva, como indica Amatriain [6], el aprendizaje se promueve a partir de un acceso libre a la información. Por esta razón, en la mayoría de países existen escuelas y bibliotecas públicas. Hoy en día, el software no sólo es información en sí mismo, sino que es el principal canal de acceso a la información de cualquier tipo. Además, el software también es un entorno de aprendizaje, en el que los estudiantes desarrollan las competencias propias de los estudios que realizan.

Además, los valores que una institución educativa debería promover están muy relacionados con los correspondientes al movimiento del Software Libre: libertad de pensamiento y expresión, igualdad de oportunidades, esfuerzo, cooperación y beneficio colectivo. De hecho, la libertad quizás sea el valor más importante relacionado con la educación. La educación sin libertad se convierte en mero adoctrinamiento [6].

Según Richard Stallman [7], los valores morales que sustentan la ética del Software Libre son: solidaridad, colectivismo, honestidad, cooperativismo, responsabilidad social, sensibilidad humana y altruismo. Así, el Software Libre garantiza la soberanía tecnológica de los países, fundamentalmente de países subdesarrollados, favoreciendo el proceso de identidad nacional (idiomas nacionales, culturas autóctonas), a diferencia del software privativo que profundiza y fortalece la transculturación globalizante y conlleva a la pérdida de autonomía.

En el Primer encuentro Hacia un movimiento pedagógico Latinoamericano [8] realizado en Bogotá en 2011 se declaró que se debe revisar el papel que las nuevas tecnologías de la información y la comunicación desempeñan en el sistema educativo y en la sociedad. También que los nuevos lenguajes y herramientas potencian cambios sociales acelerados, sobre los cuales es preciso reflexionar y actuar. Al mismo tiempo, se afirmó como imprescindible contar con herramientas que permitan compartir, estudiar, manipular y desarrollar en libertad, y la única herramienta que garantiza estas libertades es el Software Libre.

Hace muchos años que empleo parte de mi tiempo en promover el uso de Software Libre, tanto para el uso personal, empresarial y sobre todo en educación. Entre algunas de las actividades que hago con este propósito están la redacción de mi blog, intervenciones en varias redes sociales, la participación en congresos como disertante y la organización de FLISoL [9] en CABA.

Creo que el Software Libre ayudaría a mejorar la sociedad, a tener una relación superadora con esta nueva realidad digital con la que el hombre convive y es parte de su vida en muchos aspectos, brindaría ética, legal y tecnológicamente los medios para poder acercarse y compartir el conocimiento y abarataría los costos de implementar las nuevas tecnologías de la información y la comunicación en un mundo en continuo desarrollo y avance.

Desde 2011 soy el profesor de la materia Seminario, en el turno noche, de la Tecnicatura en Informática Aplicada y me propuse dictar el contenido de la materia utilizando Software Libre con los siguientes objetivos:

- que los estudiantes tengan su primera aproximación al uso de GNU Linux [10], si es que aún no la habían tenido por su cuenta o por parte de otro docente y brindarles el soporte y la ayuda necesarios para tener una buena experiencia con este sistema operativo;

- comprendan la importancia de las licencias de software [11], entendiendo la diferencia entre el Software Libre y el privativo y cómo utilizarlas en sus futuros proyectos de desarrollo;

- puedan usar un entorno de aprendizaje libre, que puedan adquirir de forma legal, pudiendo compartir lo aprendido y lo descubierto entre sus pares y con otros;

- que los estudiantes utilicen los conocimientos en el uso y desarrollo con Software Libre en su vida personal y laboral.

II. Desarrollo

Seminario es una materia del tercer año de la carrera de Técnico en Informática Aplicada de UTN-INSPT. El temario de la misma está dividido en dos partes principales. En la primera, se explica y se realizan actividades en LISP [12], un lenguaje funcional, y en la segunda se llevan a cabo actividades en algún lenguaje que los estudiantes no hayan visto en otras materias o por el cual haya algún interés particular, por estar de moda, ser nuevo, entre otros factores.

Cuando en 2011 comencé a dar las clases de Seminario en el turno noche, los equipos de los laboratorios de informática de UTN-INSPT sólo contaban con MS Windows como sistema operativo para utilizarlos. Instalados en éste, había software privativo y Software Libre. Vale aclarar que los laboratorios son utilizados por docentes de diferentes carreras, con diferentes requerimientos de software para sus clases. Estos requerimientos son solicitados antes de comenzar las clases para que el personal de soporte IT pueda instalarlos.

Al comenzar el ciclo lectivo en Seminario se realiza un cuestionario, oral, a los estudiantes para saber su conocimiento sobre las diferencias entre Software Libre y privativo, licencias y otros conceptos sobre paradigmas y lenguajes de programación que luego son reforzados con un trabajo de investigación que deben entregar. Gratamente se puede confirmar que los resultados de esta encuesta fueron mostrando un aumento del conocimiento de los estudiantes sobre Software Libre, partiendo de un 20% en 2011, hasta alcanzar un admirable 70% en 2016.

|

|

Fig.

1. Representa los logotipos de GNU y Linux

|

Para reforzar conceptos, los estudiantes realizan un trabajo de investigación, como primer trabajo práctico de la materia, que los lleva a poder comprender mejor qué es el Software Libre, las diferencias con el privativo y la importancia de las licencias de software para el futuro profesional que tendrán. Así toman conciencia del valor real que conlleva la ingeniería de software, el trabajo que deben realizar los programadores y las empresas de desarrollo, la importancia de la obtención legal de programas y de defender la propiedad intelectual y, por el otro lado, las bondades de trabajar en el desarrollo de software comunitariamente o cómo obtener beneficios económicos desarrollando Software Libre, entre otros aspectos.

Durante ese primer año se trabajó con los estudiantes con el sistema operativo privativo ya instalado y se comenzó utilizando los intérpretes de LISP que ya eran usados en la materia en los otros turnos: CLISP [13] y XLISP-PLUS [14]. El primero es Software Libre y el segundo es un freeware de obtención y uso gratuito pero no Software Libre. En el segundo cuatrimestre se realizaron actividades en JAVA utilizando como IDE el software Eclipse [15] que es open source.

Simplemente observando, se podía apreciar que los estudiantes utilizaban el Software Libre y el privativo indistintamente y sin inconvenientes, consultándolos no podían asegurar de qué tipo era cada uno, exceptuando el sistema operativo y los programas de ofimática. De hecho el primer trabajo práctico fue entregado por casi la totalidad de los estudiantes en un formato digital privativo (.doc) y sin la licencia de documento, lo que llevó al primer cambio en la forma de entrega de los trabajos para la materia.

Se instauró el formato estándar abierto internacional PDF (Portable Document Format) para todos los trabajos entregados de forma digital y la licencia de documento Creative Commons [16] para los permisos de los mismos. Los estudiantes no tuvieron inconvenientes en generar los documentos en PDF, pero algunos sí tuvieron problemas en seleccionar correctamente la licencia. Una vez solucionado, los trabajos restantes fueron entregados correctamente y los estudiantes pudieron comprender la importancia del uso de licencias de documentos.

Para el segundo año, 2012, se decidió dejar de utilizar el sistema operativo privativo y utilizar LiveCDs de Ubuntu Linux [17] para arrancar los equipos. Además se descartó el intérprete XLISP-PLUS y se reemplazó por el editor de texto EMACS [18] junto al intérprete SLIME [19], plug-in del editor. En la segunda parte de la materia se decidió dar el lenguaje C# para el cual, lamentablemente, no se pudo encontrar un IDE que funcionara correctamente con los LiveCDs y se optó por utilizar uno privativo en el sistema operativo privativo.

|

|

Fig. 2. Laboratorio D en

UTN-INSPT con Ubuntu Linux

|

La encuesta de comienzo lectivo dio mejores resultados, inclusive algunos estudiantes ya habían realizado pruebas en sus equipos particulares con alguna distribución de Linux.

Ya desde la solicitud del trabajo de investigación se dieron las pautas de formato de entrega y licencia a adjuntar, continua actualmente de la misma forma.

La primera impresión que tuvieron los estudiantes para arrancar desde los LiveCDs no fue la mejor, algunos equipos tenían problemas con las lectoras de CD/DVD y otros equipos no estaban configurados para aceptar arranque de esta forma. Una vez solucionados estos primeros inconvenientes se pudo continuar.

La utilización de LiveCDs trajo como beneficio que los estudiantes pudieran utilizar el mismo software que usaban en UTN-INSPT en sus equipos personales de forma legal, incluso algunos se animaron a instalar alguna distribución de GNU Linux en sus equipos al ver que todo funcionaba correctamente.

Trabajando toda la primera parte del ciclo lectivo en Ubuntu Linux, los estudiantes pudieron experimentar las diferencias con el sistema operativo privativo, ventajas y problemas que podían surgir, consultando al docente ante dudas o recomendaciones de utilización. Para la mayoría, estas experiencias fueron enriquecedoras.

Demostrado que se podía dar las clases de la materia con GNU Linux, para el ciclo lectivo 2013 se solicitó la configuración del laboratorio con Dual-Boot, lo que mejoró la performance del uso de los equipos. Se mantuvo el uso de EMACS y SLIME como intérprete y se trabajó con el Proyecto Mono [20] para poder llevar a cabo la programación con lenguaje C#.

Algunos estudiantes comenzaron a traer sus propios equipos con alguna distribución GNU Linux instalada para utilizar en las clases, otros solicitaban concejo para poder hacer una correcta instalación en sus casas.

Monodevelop [21], el IDE elegido para desarrollar en C#, fue todo un desafío. Algunos estudiantes ya tenían experiencia en trabajar en otros IDEs privativos y Monodevelop aún es un proyecto, con algunas falencias e incompatibilidades que llevaron, más de una vez, a investigar en blogs en Internet para poder solucionar problemas. Igualmente, se pudieron realizar los trabajos y los estudiantes pudieron experimentar la comunidad que existe entre los desarrolladores de Software Libre para ayudar ante las dudas o inconvenientes.

Este fue el primer año en que algunos estudiantes indicaron que realizarían sus proyectos finales en Software Libre. La materia Seminario solicita que los estudiantes realicen un desarrollo completo de una aplicación como final de la materia. Este puede ser comercial o no, pero debe realizarse utilizando alguna tecnología no vista durante los años de cursado de los estudiantes.

Para el año 2014, los estudiantes ya ingresaban sabiendo que la materia se daba exclusivamente con Software Libre y planteaban sus dudas para instalarlo en sus equipos.

|

|

Fig. 3. Exalumnos de UTN-INSPT

en FLISoL CABA 2014

|

En la edición del Festival Latinoamericano de Instalación de Software Libre (FLISoL-CABA) de ese año, cinco exestudiantes de la carrera en Informática Aplicada de UTN-INSPT presentaron sus desarrollos de Software Libre y otros tantos, de todos los años de la carrera, fueron al evento y a presenciar diferentes charlas.

Para la segunda parte del año se decidió trabajar con Android Studio [22] como IDE para desarrollo de aplicaciones Mobile. La instalación del mismo generó varios contratiempos, sobre todo por el requerimiento de hardware que tiene y la cantidad de espacio de disco necesario. Los estudiantes lograron desarrollar algunas aplicaciones básicas y en su mayoría informaron que utilizarían esta tecnología en el desarrollo de sus aplicaciones finales.

En 2015 se mantuvo el mismo software, se pulieron los problemas con la instalación de Android Studio, y varios estudiantes concurrieron con sus equipos portátiles, con alguna distribución GNU Linux, para realizar los trabajos.

Ese año UTN-INSPT fue sede de FLISoL-CABA con una gran convocatoria que llenó los pasillos del instituto de entusiastas por el Software Libre. Algunos docentes y estudiantes de la institución dieron charlas y una gran cantidad de público pudo asistir a un evento internacional dedicado a la promoción de la cultura libre.

|

|

Fig. 4. FLISoL CABA 2015 en

UTN-INSPT

|

III. Conclusión

La experiencia demuestra que es factible utilizar Software Libre para dictar clases y que es beneficioso en varios aspectos para los estudiantes y futuros Técnicos en Informática Aplicada, como ser:

- poder utilizar el mismo software que usan en UTN-INSPT en sus equipos personales de forma legal;

- contar con la experiencia de utilizar GNU Linux y Software Libre en las clases y la ayuda del docente, para luego hacer sus propias pruebas;

- comprender mejor que es el Software Libre, las diferencias con el privativo y la importancia de las licencias de software para su futuro profesional;

- comprender la importancia del uso de licencias de documentos y los formatos abiertos para sus futuras producciones;

- e interiorizarse sobre la comunidad que existe entre los usuarios y desarrolladores de Software Libre para ayudarse ante las dudas o inconvenientes.

Referencias Bibliográficas

[1] «¿Qué es el software libre? - Proyecto GNU - Free Software Foundation». [En línea]. Disponible en: https://www.gnu.org/philosophy/free-sw.es.html. [Accedido: 01-jul-2016].

[2] «Software libre y educación - Proyecto GNU - Free Software Foundation». [En línea]. Disponible en: https://www.gnu.org/education/education.es.html. [Accedido: 01-jul-2016].

[3] «Sociedad del conocimiento», Wikipedia, la enciclopedia libre. 17-jun-2016.

[4] J. Mas i Hernàndez, «Software Libre: técnicamente viable, económicamente sostenible y socialmente justo». Zero Factory S.L., 2005.

[5] A. M. D. García y R. O. Cuello, «La promoción del uso del software libre por parte de las universidades», Rev. Educ. Distancia, n.o 17, 2007.

[6] X. Amatriain, «El software libre en la educación: guía para su justificación e implementación», presentado en III Jornadas de Software Libre, Escuela Politécnica Superior de Ingeniería, Universitat Politécnica de Catalunya, 2004.

[7] «Richard Stallman», Wikipedia, la enciclopedia libre. 27-may-2016.

[8] «Hacia un movimiento pedagógico latinoamericano», presentado en 1er Encuentro Hacia un movimiento pedagógico latinoamericano, Bogotá, Colombia, 2011.

[9] «Festival Latinoamericano de Instalación de Software Libre», Wikipedia, la enciclopedia libre. 03-may-2016.

[10]«El Sistema Operativo GNU - Proyecto GNU - Free Software Foundation». [En línea]. Disponible en: https://www.gnu.org/gnu/gnu.es.html. [Accedido: 01-jul-2016].

[11]«Licencias - Proyecto GNU - Free Software Foundation». [En línea]. Disponible en: https://www.gnu.org/licenses/licenses.es.html. [Accedido: 01-jul-2016].

[12]«Lisp», Wikipedia, la enciclopedia libre. 09-jun-2016.

[13]«CLISP», Wikipedia, la enciclopedia libre. 20-jul-2014.

[14]«XLISP-PLUS Page». [En línea]. Disponible en: http://www.almy.us/xlisp.html. [Accedido: 01-jul-2016].

[15]«Eclipse Foundation». [En línea]. Disponible en: https://eclipse.org/org/. [Accedido: 01-jul-2016].

[16]«Creative Commons». [En línea]. Disponible en: https://creativecommons.org/. [Accedido: 01-jul-2016].

[17]«Ubuntu PC operating system | Ubuntu». [En línea]. Disponible en: http://www.ubuntu.com/desktop. [Accedido: 01-jul-2016].

[18]«Emacs», Wikipedia, la enciclopedia libre. 21-jun-2016.

[19]«SLIME», Wikipedia, the free encyclopedia. 24-abr-2016.

[20]«Mono Project». [En línea]. Disponible en: http://www.mono-project.com/. [Accedido: 01-jul-2016].

[21]«MonoDevelop». [En línea]. Disponible en: http://www.monodevelop.com/. [Accedido: 01-jul-2016].

[22]«Android Studio». [En línea]. Disponible en: https://developer.android.com/studio/index.html. [Accedido: 01-jul-2016].

Currículum vitae del autor

Matías García es Profesor y Técnico en Informática Aplicada, egresado del Instituto Nacional Superior de Profesorado Técnico de UTN. Actualmente se desempeña como docente de nivel superior especializado en Lenguajes de Programación, Bases de Datos, IA, Software Libre y TIC. Miembro de Ubuntu-ar y CaFeLUG, promotor del uso de Software Libre en educación. Consultor en migración de empresas a plataformas libres.

domingo, 3 de abril de 2016

Producción y edición profesional de audio para DJs en Linux

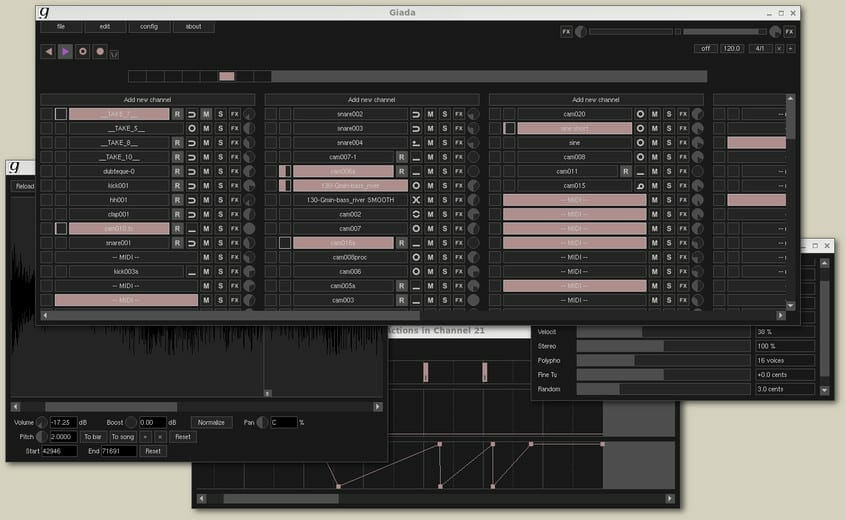

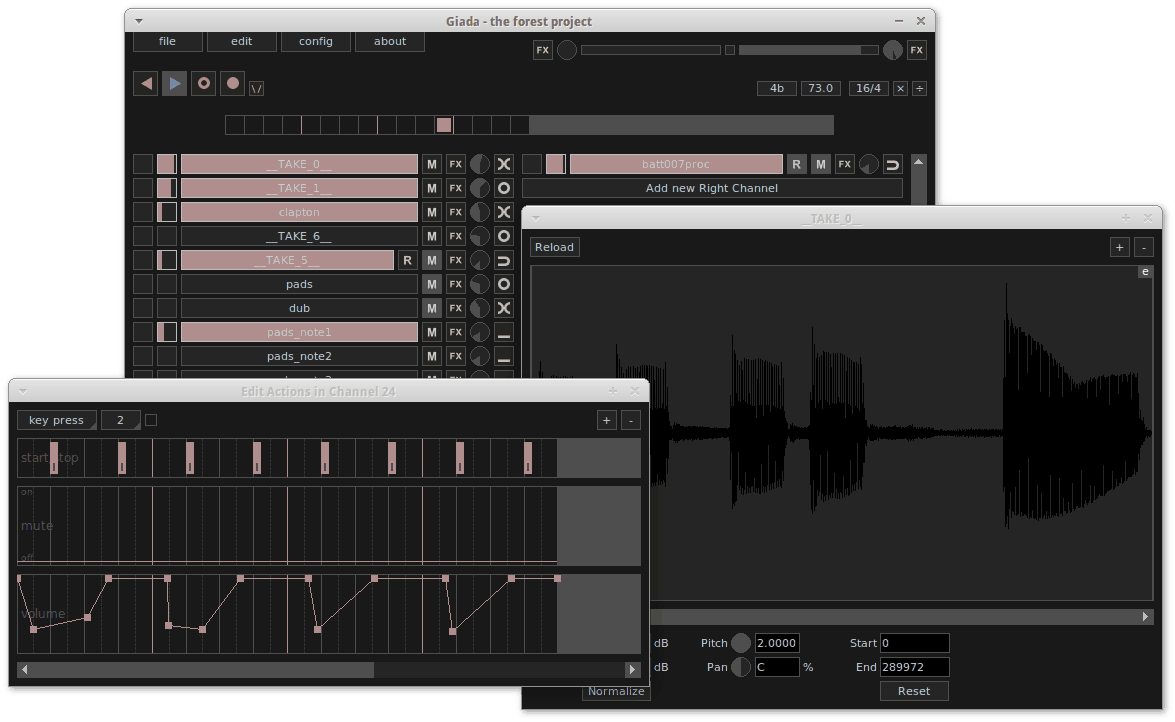

Giada es una herramienta para DJs, intérpretes o compositores de música electrónica. Con una interfaz minimalista, a partir de fragmentos de sonido el programa trabaja como máquina de loops, caja de ritmos, secuenciador o sampleador, cabe destacar que el programa no necesita instalación.

Giada es una herramienta gratis y de código abierto enfocada al uso de profesionales del audio, como DJ o productores musicales los cuales necesitan un canal, llenarlo de muestras, sonidos MIDI y así poder crear una profesional composición para todo tipo de eventos, tan solo usando este pequeño software. Giada es parecida a una máquina de bucles, caja de ritmos, secuenciador y sampler, todo para ser usado en eventos en vivo. También posee variados efectos VST y VSTi.

Giada fue creada como una herramienta compacta para emular un dispositivo musical de mezclas y efectos, es compacta y multiplataforma. Tiene una interfaz que facilita su uso en actuaciones en directo.

Esta herramienta está en ingles pero vale la pena probarla ya que su interfaz facilita las cosas, cualquier productor de música electrónica o DJ puede usarla ya que están familiarizados a los términos que usa.

Esta aplicación es portátil ya que no necesita ningún tipo de instalación, además al ser gratuita y libre usarla no representa ningún riesgo legal. Este programa tiene mucho potencial, potencial que se puede observar en cualquier herramienta paga, lo que la hace una dura competidora a la hora de crear shows en vivo.

Lo podéis descargar desde su web oficial totalmente gratis, siendo a su vez multiplataforma, con descargas para Gnu Linux, Mac Os X y Windows.

Fuente: lignux.com

Fuente: lignux.com

lunes, 28 de marzo de 2016

Cosas que NO deberias hacer con un disco SSD

Cosas que no deberías hacer si tienes un SSD

Las unidades SSD se han convertido en algo cada vez más habitual gracias a la importante bajada de precio que han experimentado los modelos basados en SATA, ya que como sabemos aquellos que utilizan el puerto PCI-E tienen todavía precios bastante prohibitivos.

Este auge que han experimentado frente a los discos duros es comprensible, ya que incluso en sus variantes más asequibles marcan una diferencia de rendimiento enorme frente a aquellos, haciendo que el sistema operativo y las aplicaciones “vuelen”, y reduciendo en la mayoría de los casos los tiempos de carga de aquellas.

El rendimiento es una de sus mayores ventajas, pero no es la única, también son más eficientes y resistentes al carecer de piezas mecánicas, lo que los hace especialmente recomendables para equipos portátiles, aunque debemos tener claro que para maximizar su aprovechamiento y vida útil hay una serie de pautas o consejos que debemos seguir, y que os contaremos en este artículo especial.

1-No utilices herramientas de desfragmentar

Los SSDs son totalmente distintos a los HDDs y funcionan de otra manera, lo que implica que no necesitan los mismos mantenimientos, y que lo que es bueno para los segundos no lo es para los primeros.

La desfragmentación es uno de los mejores ejemplos. En un disco duro tradicional puede conseguir una mejora de rendimiento considerable al agrupar datos dispersos en sectores, pero ese beneficio no sólo no se traduce tal cual a los SSDs,sino que además la desfragmentación reduce su vida útil.

En aquellas unidades cada sector concreto tiene un número máximo de operaciones de escritura que marcan su vida útil, y al desfragmentar se llevan a cabo dicho tipo de operaciones sin que tengan además beneficio alguno, con todo lo que ello supone.

Dicho esto otro detalle, no os olvidéis de desactivar la desfragmentación automática que traen ciertos sistemas operativos, como Windows, por ejemplo.

2-No lleves a cabo limpiezas

En los HDDs cuando eliminamos archivos lossectores se marcan como borrados, pero hasta que no se sobreescriben dichos datos permanecen yse pueden llegar a recuperar si es necesario.

Lo dicho da utilidad a herramientas concretas que permiten limpiar datos residuales, pero en los SSDs que cuentan con TRIM y se ven respaldados por sistemas operativos compatibles (Windows 7 y superior, Mac OS X 10.6.8 y superior o distro Linux actual basada en kernel 2.6.28 o superior) no son necesarias.

En esos casos cuando un archivo se borra TRIM actúa y elimina los datos de los sectores de forma inmediata, de manera que ya no se pueden recuperar y tampoco es necesario hacer limpiezas, como indicamos.

3-No utilices sistemas operativos antiguos

Se deduce del punto anterior, pero merece la pena concretarlo. Cuando utilizamos sistemas operativos antiguos como Windows XP, Windows Vista o versiones de OS X y Linux anteriores a las que expusimos en el punto anterior no tendremos soporte de TRIM.

Esto implica que cuando queramos borrar archivos no se podrá completar el envío de dicho comando y los datos permanecerán en los sectores del disco, algo que tendrá una consecuencia importante a nivel de rendimiento ya que cuando queramos grabar nuevos datos en esos sectores habrá que realizar primero operaciones de borrado y luego de escritura.

Como habréis imaginado esto tiene una consecuencia clara, y es que afecta negativamente al rendimiento general del disco y del sistema. Con esto en mente queda claro que tampoco debéis deshabilitar TRIM.

4-No ocupes toda o casi toda su capacidad

De nuevo es una particularidad inherente al propio modo de funcionar que tienen los SSDs, y no es para nada complicado ni difícil de entender.

Este tipo de soluciones de almacenamiento actúan almacenando la información y los datos en bloques. Cuando tenemos mucho espacio libre tenemos muchos bloques libres, y puede llevar las operaciones de escritura con mayor celeridad.

Sin embargo cuando un SSD tiene poca capacidad de almacenamiento libre muchos de sus bloques están parcialmente ocupados, lo que significa que cuando vamos a realizar una operación de escritura tiene que leer el bloque parcialmente lleno en su caché, modificarlo con los nuevos datos que queremos grabar y devolverlo al disco.

Este proceso se repetirá con cada nueva operación que realicemos hasta que el disco se acabe quedando sin espacio, suponiendo una pérdida de rendimiento claro.

¿Dónde está entonces el punto óptimo? Pues según algunos medios como Anandtech lo ideal es no ocupar más del 75% de un SSD para conseguir el mejor equilibrio posible.

5-No realices operaciones de escritura de forma constante

Como anticipamos un SSD tiene un número determinado de operaciones de escritura que marcan lo que se conoce como su ciclo de vida.

Normalmente ese número es muy elevado y permite una duración de varios años, de manera que probablemente acabaremos cambiando el disco antes de que el mismo llegue al final del camino, pero es conveniente intentar reducir al máximo el número de operaciones de escritura, ya que con ello maximizamos su vida útil.

En este sentido es aconsejable evitar la instalación y desinstalación constante o continuada de aplicaciones, sobre todo de aquellas muy pesadas,como juegos, por ejemplo.

Por último un apunte muy importante, y es que debemos evitar tener acumulados archivos muy pesados que además vayan a estar inactivos durante largos periodos de tiempo, no porque vayan a suponer un problema en sí mismo para el SSD, sino porque con ellos estaremos consumiendo una gran cantidad de espacio innecesariamente y no aprovecharemos realmente dicha unidad.

Sí necesitamos almacenar grandes cantidades de datos que van a estar durante un tiempo inactivos, como por ejemplo contenidos multimedia diversos, lo mejor es contar con un SSD como unidad principal y complementarlo con un disco duro externo, ya que son muy económicos y cumplen de maravilla para estos menesteres.

http://www.muycomputer.com/2016/03/27/no-deberias-hacer-ssd

domingo, 8 de junio de 2014

Mitos y realidades de los videojuegos

Los

videojuegos no son nuevos para nuestra cultura, pero a pesar de que

ya tenemos dos generaciones completas que han nacido en la época de

arcades y consolas aún hay muchos mitos y errores de percepción

acerca de cómo la interacción con los juegos de video influyen y

afectan a las personas. A continuación reseño cinco de los mitos

más comunes con la intención de analizarlos desde un punto de vista

objetivo y de separar la realidad de la ficción:

- Los videojuegos vuelven violentas a las personas

Si

bien es cierto que personas que han cometido actos de violencia o

crímenes han sido jugadores antes, la realidad indica que las

personas con tendencias violentas interactúan menos con medios como

los videojuegos que el promedio de las personas en su mismo

demográfico. De hecho, dentro del grupo de personas que normalmente

juegan (personas menos a 30 años) el porcentaje de personas que han

estado involucradas en actos violentos es mínimo (menor al 1%) y

esta abrumadora mayoría no está cometiendo ni crímenes ni actos

violentos.

Un

estudio en Estados Unidos considera que otros factores como la

estabilidad emocional y mental de los jóvenes en las escuelas así

como la calidad de vida en el hogar son más decisivos en la

inclinación hacia comportamientos agresivos que la exposición a los

medios o a los videojuegos. La persecución moral hacia los

videojugadores es más dañina en el sentido de que promueve

prejuicios y estereotipos hacia un grupo que de por sí ya se siente

aislado, además de que quita la atención de los verdaderos

problemas sobre la violencia en los jóvenes mientras permite que el

problema continúe.

- Los videojuegos son solo para niños

Aunque

la mayoría de los niños juegan videojuegos, el centro de este

mercado ha cambiado hacia jugadores más grandes como consecuencia de

una generación entera que sigue jugando en una edad adulta. Ya en

2012 el 62% del mercado de juegos de consolas y el 66% de jugadores

en PC son mayores de 18 años y la industria de los videojuegos ha

respondido creando juegos específicos para una audiencia adulta.

Un

problema derivado de esto es que muchos padres ignoran las

clasificaciones y advertencias en los juegos pensando que “todos

los juegos son para niños”, algo que podría solucionarse si los

padres se educaran un poco más sobre los juegos que hay disponibles

y la compra de los mismos fuera realizada por padres y niños juntos.

- Los videojuegos no son para niñas

La

idea de que los videojugadores son predominante hombres es correcta

empíricamente pero errónea en su concepción: de un grupo de

personas entre 11 y 30 años el 90% de los hombres y el 40% de las

mujeres son videojugadores y los porcentajes de mujeres que juegan

aumentan cada año desde la última década, además de que las

mujeres ya sobrepasan al número de hombres que usan juegos en la

web. Juegos como The Sims han tenido tasas de conversión enormes

atrayendo a mujeres que nunca habían jugado antes. Dada la falta de

balance en el mercado de los videojuegos y la gente dentro de la

industria, los estereotipos sexistas no son sorprendentes.

Un

cambio importante en las dinámicas de los videojuegos más recientes

es el cambio del rol de los personajes femeninos que han pasado de

ser víctimas a personajes poderosos e independientes, muchas veces

las protagonistas de sus propios juegos. En el libro Killing

Monsters, Gerard Jones afirma que las niñas a menudo usan estas

representaciones como referentes para reafirmarse a sí mismas al

confrontar retos en su vida diaria.

- Los videojuegos aíslan y alienan a las personas

Contrario

a lo que muchas personas piensan, buena parte de un juego es social:

caso 60% de los jugadores frecuentes tiene amigos con quienes juega,

33% de los jugadores adultos juegan con sus hijos y poco más del 25%

juega con su cónyuge. Incluso los juegos diseñados para un solo

jugador jugados de manera social, ya sea con otra persona que apoya

al jugador con consejos o compartiendo la experiencia de juego en

redes sociales.

El

sociólogo Talmadge Wright ha analizado cientos de horas de juego y

sobre cómo las comunidades online interactúan y reaccionan a

videojuegos, concluyendo que el meta-juego –la conversación sobre

el contenido del juego- provee un contexto para reflexionar y

aprender acerca de las reglas y las consecuencias de romperlas. En

esta observación se pueden ver en realidad dos tipos de interacción:

cooperación implícita y camaradería entre los jugadores, dos

jugadores pueden estar peleando a muerte en la pantalla y creando una

relación como amigos más estrecha fuera de la pantalla. Las

expectativas sociales son reafirmadas por medio del contrato social

que gobierna el juego, más allá de las representaciones simbólicas

en el juego.

- Los videojuegos no son una forma válida de expresión artística.

Los

primeros videojuegos, limitados por la tecnología disponible, eran

poco más que galerías de tiro en la que los jugadores le disparaban

a lo que se moviera, pero eso ha cambiado conforme tanto juegos como

jugadores se han vuelto más sofisticados: muchos juegos son ahora

diseñados como escenarios de práctica ética que permiten a los

jugadores navegar mundos expansivos y abiertos en las que pueden

tomar sus propias decisiones fuera de una línea narrativa dura y ver

de primera mano las consecuencias de sus acciones, como sucede en

juegos como Fable.

El

juez de apelaciones en Estados Unidos Richard Posner mencionó en un

juicio en 2002 que “la violencia siempre ha sido un tema recurrente

en la cultura, y sirve para enseñar a los niños tanto moralidad

como para prepararlos para el mundo real como cualquier que haya

leído las historias de los hermanos Grimm sabe, Andersen y Perrault.

Aislar a los niños de los juegos por temor a la exposición a la

aventura o la violencia presente en los juegos sería no sólo iluso,

sino deformante; los dejaría mal equipados para interactuar con el

mundo”.

La

industria de los videojuegos ha aprendido a diversificarse y ha

logrado con éxito llevar las historias presentes en los juegos a

otros ámbitos como la literatura, la música y el cine, por

mencionar los que más personas tocan, creando franquicias que han

sido vigentes por décadas.

Suscribirse a:

Entradas (Atom)